Nivel técnico: Básico

Aplica: Windows 10 (v 1803)

A partir de la actualización 1803 de Windows 10 (Actualización de Abril 2018) Microsoft ha retirado algunas funcionalidades de red, como el Grupo en el Hogar (HomeGroup) pero no su capacidad para compartir impresoras, archivos y carpetas. Una vez actualizado a Windows 10, versión 1803, no verás el Grupo en el Hogar en el Explorador de archivos, en el Panel de control o en Solución de problemas ( Configuración > Actualización y seguridad > Solucionar problemas ). Todas las impresoras, archivos y carpetas que hayas compartido utilizando el Grupo en el Hogar continuarán siendo compartidas.

En lugar de utilizar Grupo en el Hogar, ahora puedes compartir impresoras, archivos y carpetas mediante las funciones integradas en Windows 10.

Se ha quitado Grupo Hogar de Windows 10 (versión 1803)

Sin embargo, muchos usuarios están experimentando grandes problemas a la hora de compartir archivos en red; en unos casos no se establece la conexión correcta con los recursos compartidos, en otros se establece la conexión, pero ésta se pierde a menudo, o deja de responder al reiniciar los equipos. Microsoft está al corriente de este problema y está buscando una solución.

Mientras tanto, si eres uno de los afectados en la compartición de archivos en red en esta nueva versión de Windows 10, toma nota de las siguientes sugerencias:

Desconecta del Grupo en el Hogar todos los equipos que aún tengan el Grupo en el Hogar (versiones 1709 y anteriores de Windows 10)

Comprueba el perfil de la red y establécelo en Red Privada:

a) pulsa las teclas Windows+R

b) en la casilla Abrir escribe el siguiente comando y pulsa Intro

ms-settings:network

c) haz clic en Cambiar las propiedades de conexión y establécela en Privada:

Esto funciona en las versiones 1709 y 1803. En versiones anteriores es necesario activar el interruptor Hacer que este equipo sea reconocible. Si no se abre la ventana de Configuración para establecer el Perfil de la Red (que suele ocurrir en algunos equipos), entonces es necesario hacerlo a través de PowerShell. Sigue estos pasos:

a) pulsa las teclas Windows+X

b) en el menú contextual elige Windows PowerShell (Administrador)

c) en la consola de PowerShell ejecuta este comando:

Get-NetConnectionProfile

y quédate con los datos InterfaceIndex y NetworkCategory. Éste último dato te informa si la red está establecida en pública o privada.

d) si la red es pública, como muestra la imagen anterior, ejecuta ahora este comando para convertirla en privada:

Set-NetConnectionProfile -InterfaceIndex <número de índice> -NetworkCategory Private (el número de índice en este ejemplo es el 5)

e) vuelve a ejecutar el comando anterior (Get-NetConnectionProfile) para comprobar si la conversión ha tenido éxito:

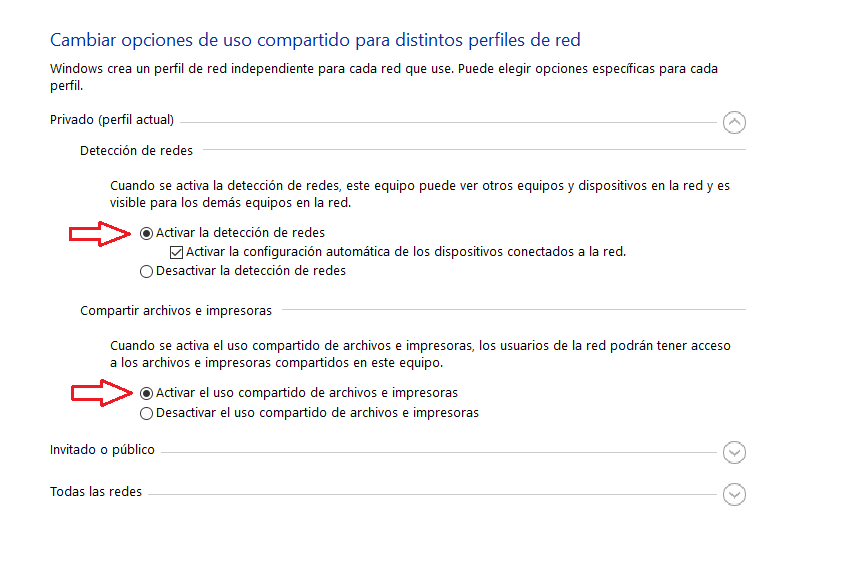

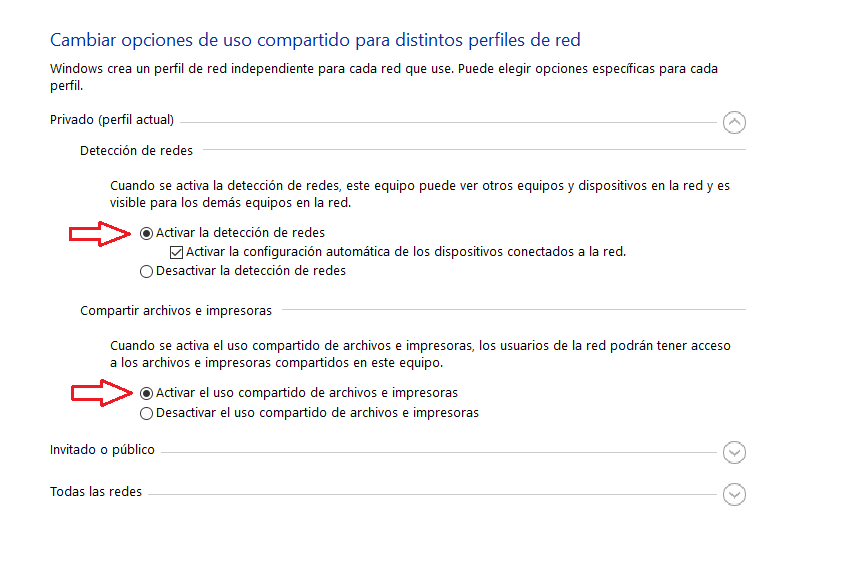

Para que los equipos y dispositivos de red sean visibles es necesario activar la detección automática de redes en el Centro de redes y recursos compartidos y establecer correctamente la configuración. Sigue estos pasos:

a) pulsa las teclas Windows+R

b) en la casilla Abrir escribe el siguiente comando y pulsa Intro

control /name Microsoft.NetworkAndSharingCenter

c) haz clic en Cambiar configuración de uso compartido avanzado

d) expande Privado (perfil actual) y marca las opciones siguientes:

– Activar la detección de redes

– Activar la configuración automática de los dispositivos conectados a la red

– Activar el uso compartido de archivos e impresoras

e) expande ahora Todas las redes y marca las opciones siguientes:

– Activar el uso compartido para que todos los usuarios con acceso a la red puedan leer y escribir archivos de las acrpetas públicas

– Usar el cifrado de 128 bits para ayudar a proteger las conexiones de uso compartido de archivos (recomendado)

– Desactivar el uso compartido con protección por contraseña

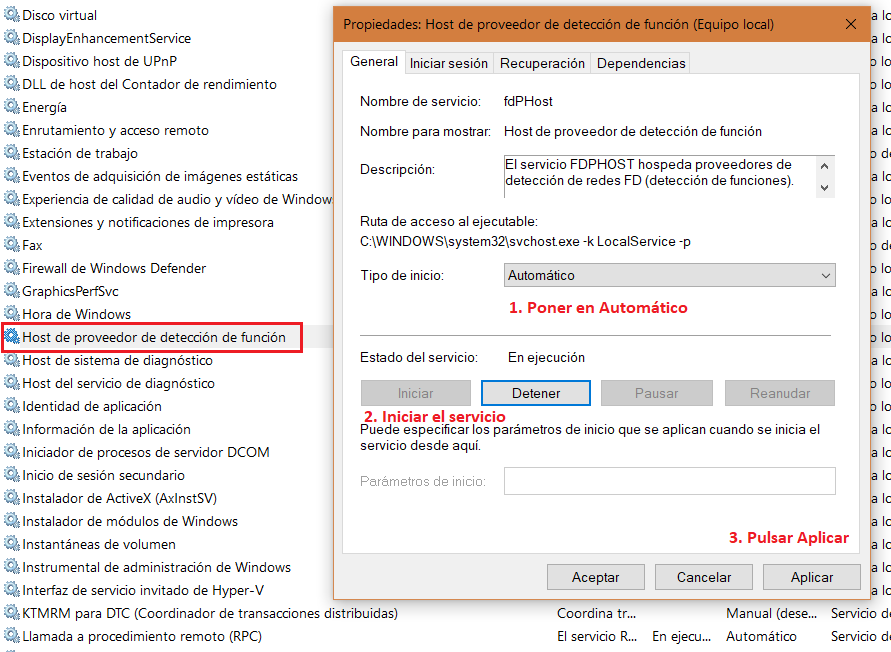

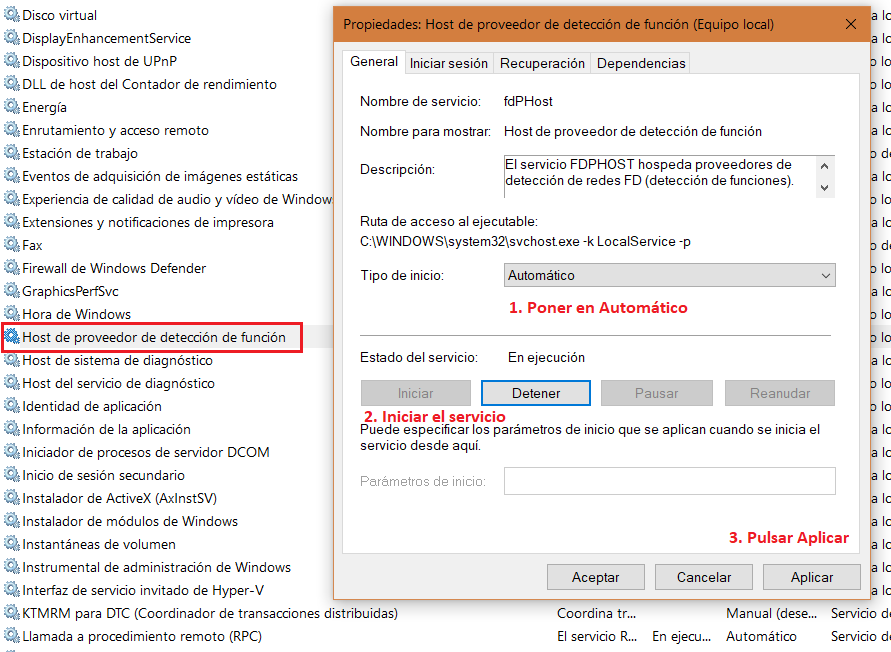

Es necesario modificar algunos servicios de Windows para que se ejecuten de forma automática al inicio de Windows. Sigue estos pasos:

a) pulsa las teclas Windows+R

b) en la casilla Abrir escribe services.msc y pulsa Intro

c) localiza los 4 servicios siguientes:

Host de proveedor de detección de función (fdPHost)

Publicación de recurso de detección de función (FDResPub)

Dispositivo host de UPNP (upnphost)

Detección SSDP (SSDPSRV)

d) asegúrate que estos servicios estén configurados en Inicio automático. Si no es así, haz doble clic en cada uno de ellos para abrir sus propiedades y cambia el Tipo de inicio a Automático. Haz clic en Iniciar para iniciar el servicio, y en Aplicar para guardar los cambios:

En todos los equipos que deben compartir archivos y carpetas, asegúrate de configurar correctamente estos recursos. Crea nuevos recursos compartidos y de esta forma podrás compartir cualquier carpeta o unidad de tu preferencia. Por ejemplo, para compartir la unidad C para que todos los usuarios de la red puedan acceder a todos los recursos de la unidad C:

a) abre las Propiedades de C

b) abre la pestaña Compartir

c) haz clic en Uso compartido avanzado…

d) marca la casilla Compartir esta carpeta

e) haz clic en Permisos

f) nombre de grupos: Todos

g) marca la casilla Control Total y haz clic en Aplicar y Aceptar para cerrar todas las ventanas:

Mediante estos 5 pasos llevados a cabo hasta ahora, debería ser suficiente para acceder a los equipos en red y poderlos ver a través del Explorador de archivos, tal como muestra esta imagen:

Pero si todavía tienes problemas con los recursos compartidos, sigue leyendo…

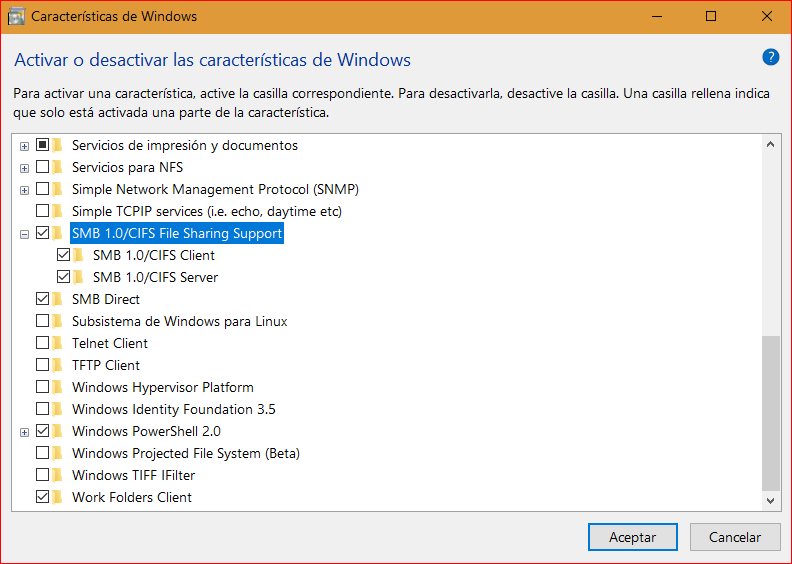

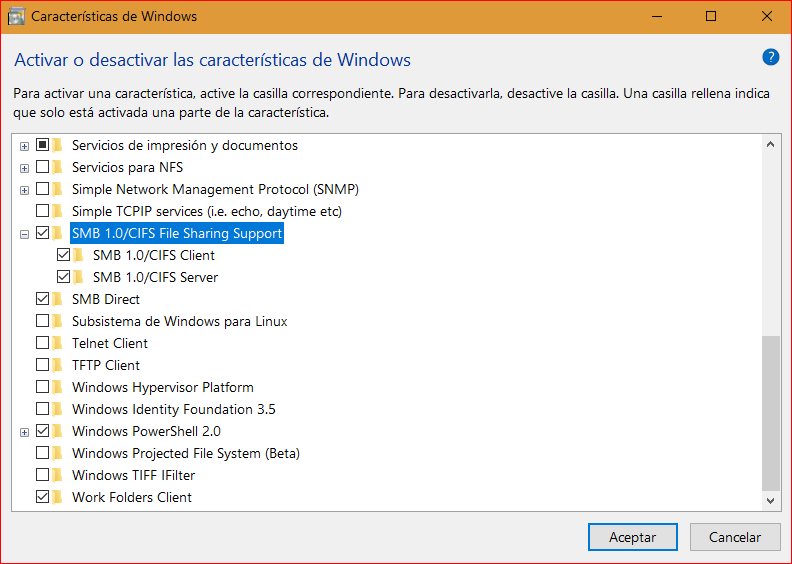

Algunos equipos necesitan habilitar el protocolo SMB para poder compartir archivos de forma correcta con otros equipos de la red. El protocolo SMB (Server Message Block – Bloque de Mensajes de Servidor), es un protocolo de uso compartido de archivos de red, y en ambientes Windows se conoce como protocolo SMB de Microsoft.

Existen tres versiones principales del protocolo SMB, y aún hoy en día muchos dispositivos ejecutan la versión original, SMB versión 1 (v1), la cual es antigua e insegura, y Windows 10 ya no la instala de forma predeterminada y menos aún en su nueva versión Actualización de Abril 2018 (1803) precisamente por su vulnerabilidad ante ataques de malware.

La forma más rápida para habilitar este protocolo es a través de las características opcionales de Windows. Sigue estos pasos:

a) pulsa las teclas Windows+R

b) en la casilla Abrir escribe optionalfeatures y pulsa Intro

c) localiza el protocolo SMB y marca las casillas correspondientes:

Más información y otras formas de habilitar y deshabilitar los protocolos SMB:

Cómo detectar, habilitar y deshabilitar SMBv1, SMBv2 y SMBv3 en Windows y Windows Server

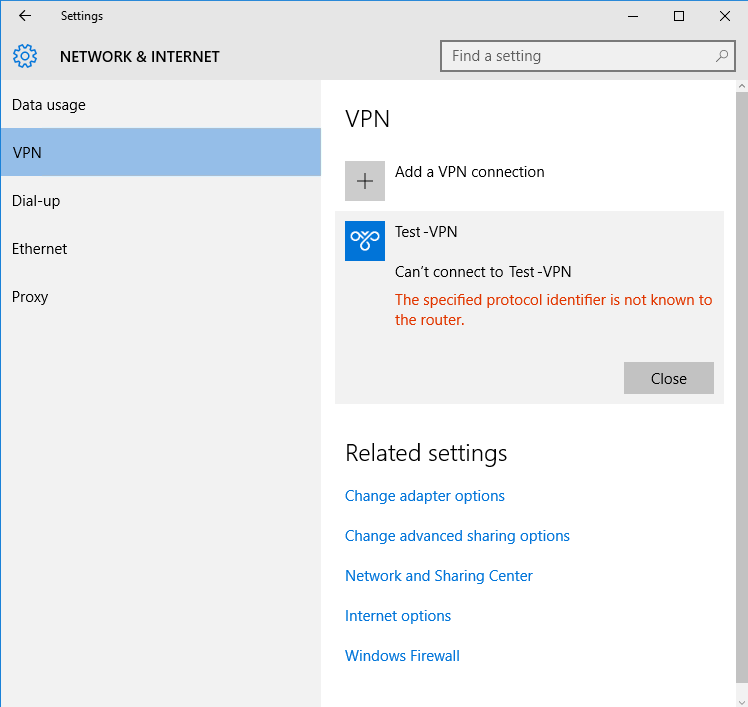

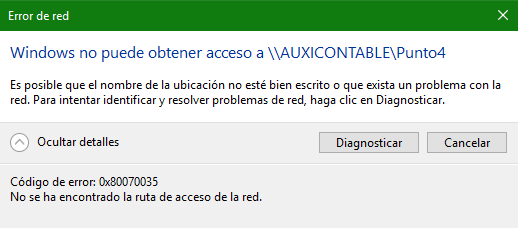

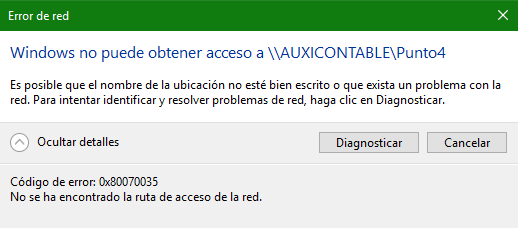

Si todo lo explicado hasta ahora no te ha funcionado y sigues perdiendo conexión con los equipos en red, o siguen apareciendo errores en la compartición de archivos, como el error 0x80070035:

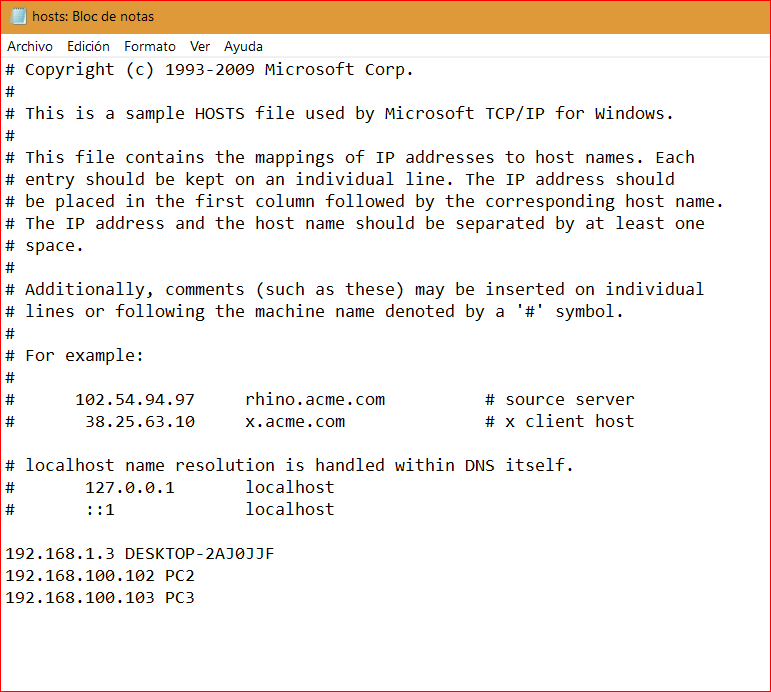

modifica el archivo Hosts para incluir la dirección IP y el nombre de cada uno de los equipos que deben compartirse en red. El archivo hosts de un equipo es usado por el sistema operativo para guardar la correspondencia entre dominios de Internet y direcciones IP. Este es uno de los diferentes métodos que usa el sistema operativo para resolver nombres de dominios. Este archivo se ubica, desde Windows XP hasta Windows 10 en la ruta:

C:\Windows\System32\drivers\etc\

Se trata de un archivo de texto plano que puede ser editado por el administrador del equipo. Para editarlo e incluir las direcciones IP y los nombres de los equipos, sigue este procedimiento:

a) para conocer la dirección IP de cada equipo y su nombre abre el Símbolo del sistema (cmd), o PowerShell, y ejecuta:

ipconfig (para conocer la IPv4)

hostname (para conocer el nombre del equipo)

Toma nota de la Dirección IPv4 y del nombre de ese equipo, tal como muestra esta imagen:

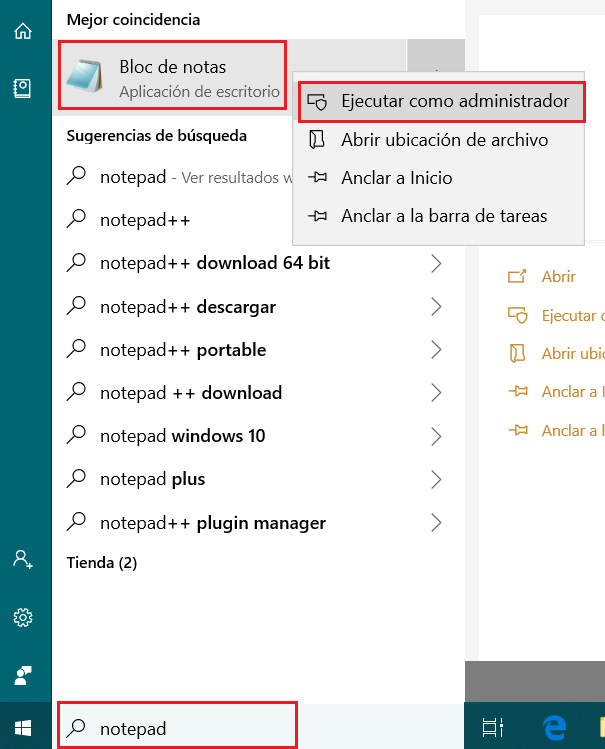

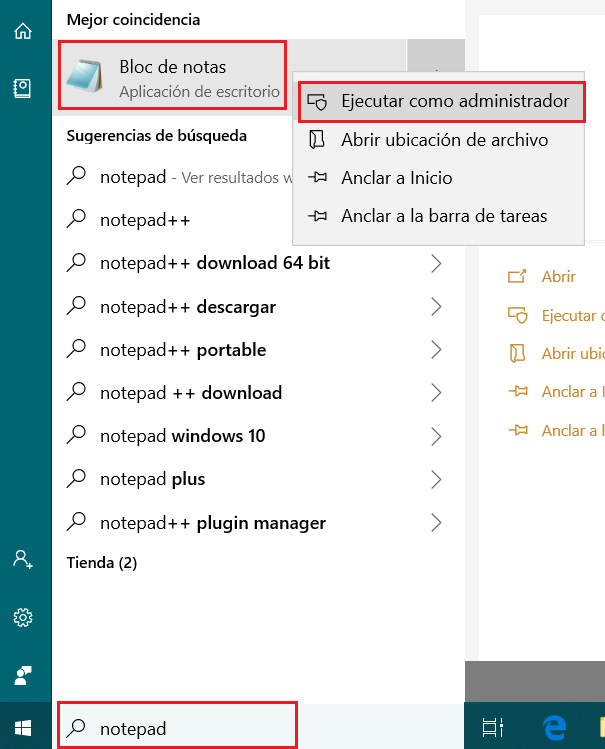

b) en la barra de búsqueda escribe notepad. En los resultados, haz clic derecho sobre Bloc de notas y elige Ejecutar como administrador.

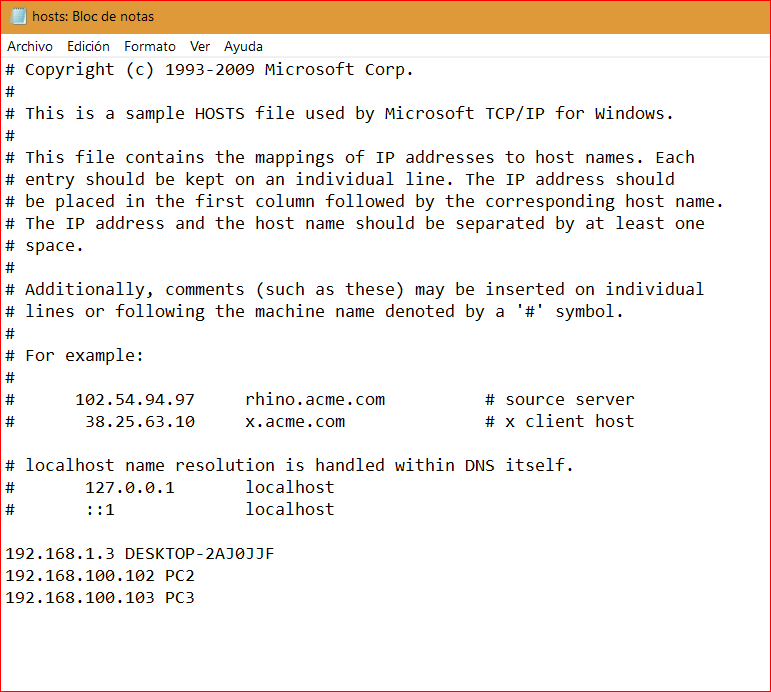

c) en el Bloc de notas haz clic en Archivo > Abrir. En la parte inferior elige Todos los archivos, y abre este archivo: C:\Windows\System32\Drivers\etc\hosts

d) agrega las líneas que correspondan a los datos de los equipos. Ejemplo:

192.168.1.3 DESKTOP-2AJ0JJF # Ethernet

192.168.100.102 PC2 # Ethernet

192.168.100.103 PC3 # Wi-Fi

(donde DESKTOP-2AJ0JJF, PC2 y PC3 son los 3 nombres de los equipos que comparten archivos en este ejemplo):

e) una vez editado el archivo, guarda los cambios y reinicia el sistema. La modificación del archivo HOSTS debes hacerla en cada uno de los equipos que comparten recursos en red.

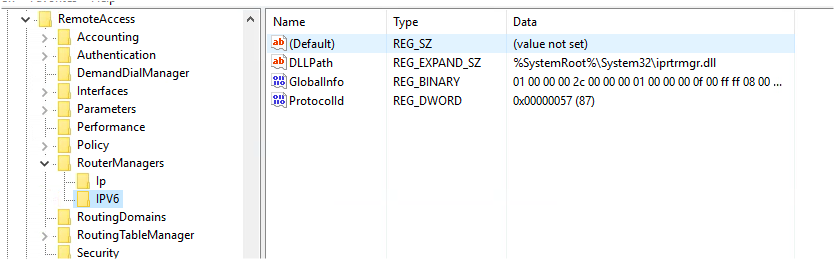

En algunos equipos incluso ha sido necesario deshabilitar el protocolo de red IPv6 para una completa compartición de archivos. Aunque este protocolo afecta sobre todo a las IP’s públicas y por tanto a los dispositivos que están conectados a Internet, y no a las redes locales de las empresas, lo cierto es que en algunas redes puede dificultar el acceso a los equipos. Para deshabilitar este protocolo haz lo siguiente:

a) pulsa las teclas Windows+R

b) en la casilla Abrir escribe el siguiente comando y pulsa Intro

control /name Microsoft.NetworkAndSharingCenter

c) haz clic en Cambiar configuración del adaptador

d) haz clic derecho sobre el adaptador de red y elige Propiedades

e) en la ventana de Propiedades deshabilita la casilla Protocolo de Internet versión 6 (TCP/IPv6)

Fuente: https://answers.microsoft.com/es-es/windows/forum/windows_10-networking/compartir-archivos-y-carpetas-en-red-en-windows-10/b02cc80d-0435-4b8a-a4fb-3f230b787b3c